Nifty.comがフィッシングインフラとして悪用された事例:Ravenによる信頼されたインフラの悪用検出方法

Disclaimer: For the benefit our Japanese readers the original article has been translated using AI-Services, if there are any linguistic errors please help us improve by writing to us or commenting on this blog.

025年4月から5月にかけて、Ravenは巧妙なフィッシングキャンペーンを発見しました。この攻撃では、信頼されたドメインを偽装するのではなく、実際に使用していました。

複数波にわたるこのフィッシングキャンペーンでは、日本の有名なISPであるNifty.comの正規インフラが悪用され、信頼されたビジネスワークフローを装って資格情報を収集していました。Ravenは、ヘッダーが正常で、認証も有効で、明らかな警告サインがないにもかかわらず、この攻撃を検出しました。

回避を目的としたキャンペーンの構築

攻撃者はドメインを偽装するのではなく、正規に使用していました。

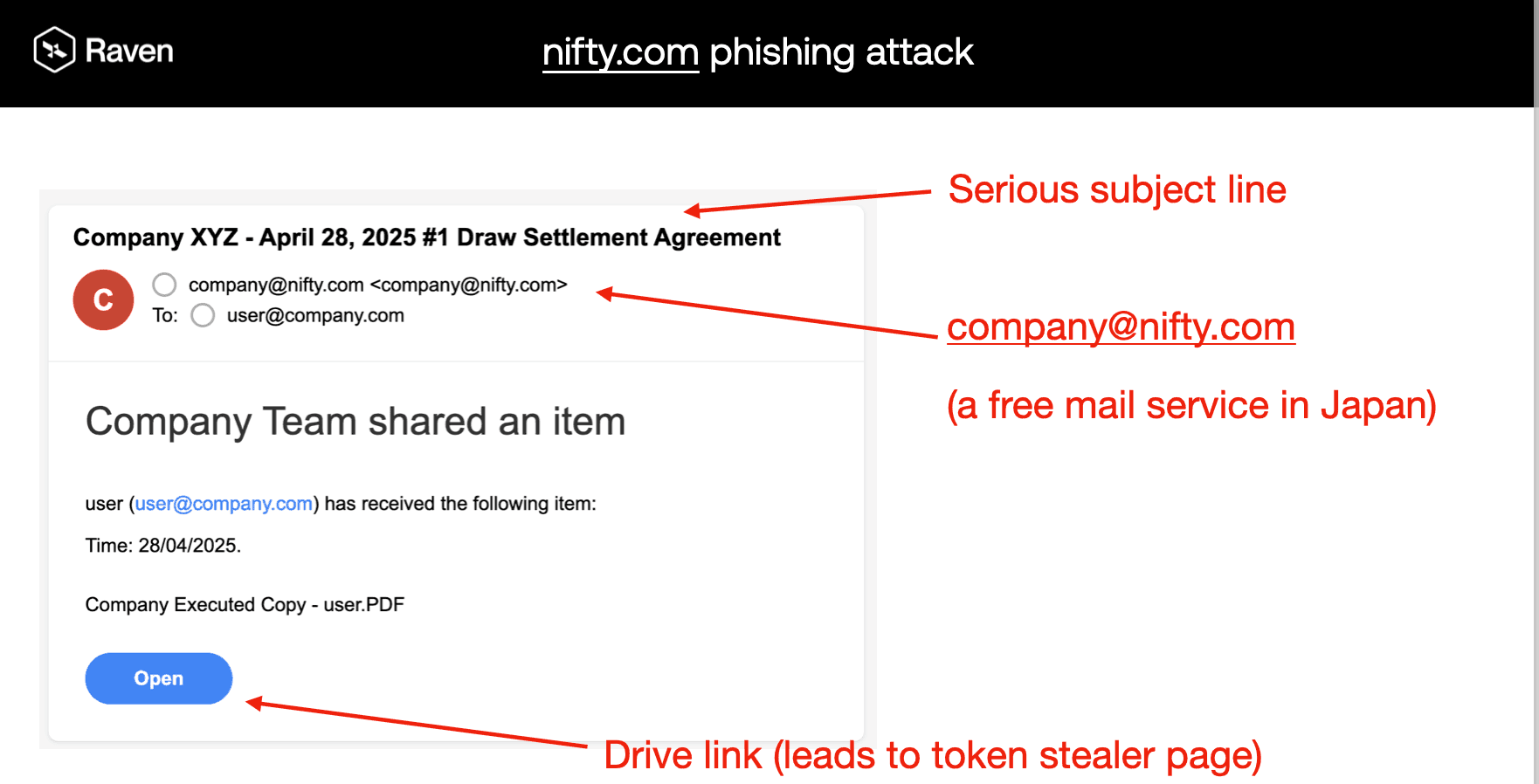

彼らは、日本の有名なISPであるnifty.comで無料アカウントを登録し、そのインフラから直接フィッシングメールを送信しました。これらは実際のアカウントであったため、すべての認証レイヤーを通過しました

SPF:✅ 合格

DKIM:✅ 合格

DMARC:✅ 整合

これだけでも、これらのチェックに大きく依存する多くのセキュアメールゲートウェイ(SEG)を回避するのに十分でした。

キャンペーンのタイムライン:複数波、適応的な行動

日付 | 主な活動 |

|---|---|

4月28日 | 第1波:実行契約の誘引 |

5月7日 | 同じテーマでのフォローアップ波 |

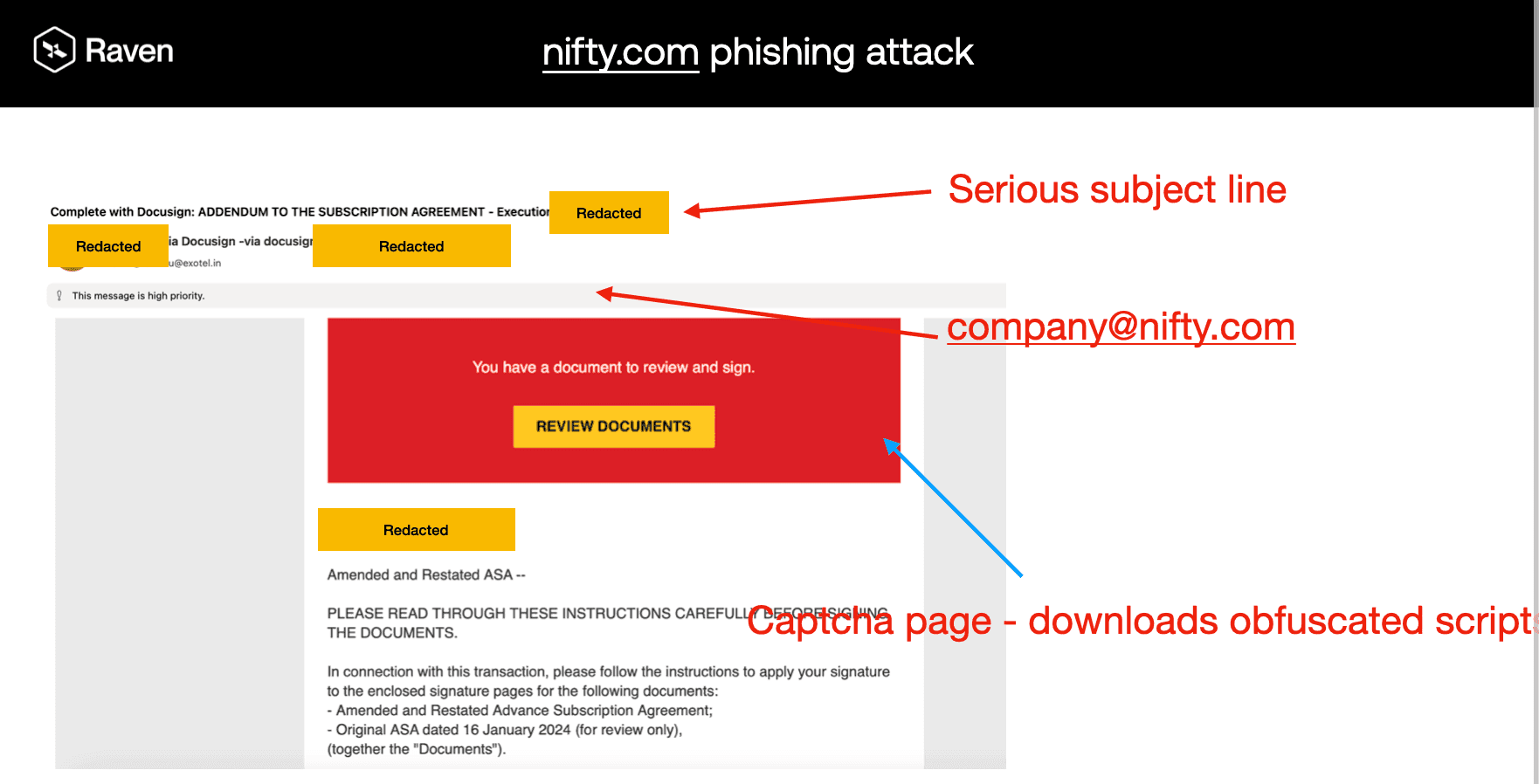

5月16日 | SAFE契約のバリアントが導入 |

5月23日 | 高ボリュームのバースト:1分未満で数十通のメール送信 |

この繰り返しとタイミングは、自動化とフィッシングキットによるオーケストレーションの可能性を示唆しています。

キャンペーンの構造

1. 使用されたインフラ

ドメイン:nifty[.]com(正規の日本のISP)

メールサーバー:mta-snd-e0X.mail.nifty[.]com

IPレンジ:106.153.226.0/24、106.153.227.0/24

送信者アカウント:ビジネスを装った無料の消費者アドレス

2. ペイロードと配信方法

メール本文にリンクなし

悪意のある添付ファイル:

ファイルタイプ:.pdfおよび.html

ファイル名例:SAFE_Terms_May2025.pdf、Execution_Agreement.html

リダイレクトチェーン(サニタイズ済み):

clickme[.]thryv[.]com → 一見無害なマーケティングトラッカー

2vf78gnafutdc5zqmhng[.]iqmwpx[.]ru → 難読化されたJavaScriptを含むフィッシングサイト

URLフラグメントに埋め込まれたメール(例:#[email protected])でトラッキング

3. 検出回避を目的とした技術

HTMLパディング:フィルターを回避するための空白文字(=20、 )の使用

マルチパートMIME構造:添付ファイルにペイロードを隠す

表示名の偽装:正当性を示唆する「Name via DocuSign」などの例

難読化されたリンク:明らかに悪意のあるURLではないリダイレクター

完璧な文法とトーン:AI生成またはフィッシングキットテンプレートの可能性

4. Ravenによってフラグされた行動指標

異常な送信者と受信者の組み合わせ

受信者全体で繰り返される契約関連の誘引

表示名でのブランドの偽装

キャンペーン全体で同一の添付ファイルパターン

フラグされたインフラに導く難読化されたリダイレクトチェーン

脅威の分類

ベクター:認証されたNifty.comのメールインフラの悪用

攻撃タイプ:ファイル添付を介して配信されるリダイレクトベースのフィッシング

意図:資格情報の収集(Gmailセッション/トークンの盗難を含む)

洗練度:中〜高 — 回避技術とインフラのブレンディングの使用

帰属信号:フィッシングキットの使用の可能性、自動化またはAI生成コンテンツの兆候

多くの防御が見逃した理由

従来のメールセキュリティは以下に依存することが多い:

SPF/DKIMの失敗

ブラックリストに登録されたドメイン

本文中の疑わしいURL

メールヘッダーからの行動トリガー

このキャンペーンにはこれらの要素がありませんでした。

Ravenの推奨事項

この種の攻撃に対抗するには、基本的な衛生管理を超える必要があります:

推奨事項 | 重要な理由 |

|---|---|

無料ドメインの未知の送信者をフラグする | 技術的に有効であっても |

すべての添付ファイルをサンドボックス化する | ペイロードはファイル内容内に存在することが多い |

表示名とMIME構造を検査する | 真の偽装はここで発生することが多い |

文脈のないドキュメントの誘引に注意する | 特に実行契約、SAFE、または株式契約の場合 |

認証を盲目的に信頼しない | SPF/DKIMの合格 ≠ 安全なコンテンツ |

無料トライアルをお試しください

Ravenは、従来のシグナルを超えて行動分析を行い、送信者の進化するセキュリティ姿勢を組み込んだ最新のAIを搭載しています。30日間の無料トライアルをご希望の方は、以下の連絡フォームにご記入ください。

Comments

Your comment has been submitted